Si pasaste por aquí y no sabes lo que es WireGuard, déjame te resumo:

Es una de los Túneles VPN mas seguros, rápidos y modernos o por lo menos así se venden.

WireGuard se puede utilizar para muchas cosas:

- Administrar la configuración del enrutador de forma remota detrás de redes NAT, como conexiones móviles.

- Conectarse a su red doméstica mientras viaja para la automatización del hogar y el acceso seguro a Internet.

- Conexión de varias redes a través de la Internet pública.

Esta publicación se enfoca en habilitar el acceso remoto a los enrutadores Mikrotik y las redes adjuntas. Todas las demás configuraciones están fuera del alcance de este documento y se pueden diseñar siguiendo este increíble Documentación de WireGuard.

Mikrotik soporte oficial agregado para WireGuard en la versión 7 de RouterOS.

Pares, Servidores y Clientes

Con WireGuard todo es un “par”, lo que a menudo genera confusión sobre cómo configurar cada dispositivo en la red.

En la práctica, la mayoría de los dispositivos de consumo de hoy en día están en algún tipo de red ISP privada y no se pueden abordar desde la Internet pública, lo cual es bueno por razones de seguridad. Solo cuando su dispositivo inicia una conexión a un servicio remoto como google.com (una conexión TCP), todos los enrutadores en el camino establecen una ruta de conexión de regreso a su dispositivo. Se llama Traducción de Direcciones de Red o NAT.

Es por eso que la mayoría de las redes WireGuard requieren al menos un «par» con una dirección IP pública real que es accesible en la Internet pública para servir como puerta de enlace. Acceder a pares detrás de conexiones NAT, como teléfonos móviles y la mayoría de las conexiones a Internet domésticas, no es posible sin conectarse a través de un par en la Internet pública, a menos que desee intentar algún tipo de Punzonado UDP.

Este artículo asume los siguientes elementos de red:

- Un par de WireGuard en la red pública que actúa como puerta de enlace para el resto de los pares.

- Un enrutador MikroTik configurado como par de WireGuard.

WireGuard Gateway o Servidor Peer

Puede ser cualquier computadora con una dirección IP pública que ejecute Wireguard. Hay muchas guías para saber cómo crear uno en DigitalOcean, Linode, AWS o cualquier otro proveedor de alojamiento en la nube. Alternativamente, utilice una de las ofertas comerciales pero tenga en cuenta que cualquier persona con acceso a las claves privadas de sus compañeros puede acceder a su red WireGuard.

Para nuestro ejemplo, usaremos la siguiente configuración de servidor:

- IP pública

123.123.123.1 - Guardia de alambre

ListenPortestablecido en 51820 - Guardia de alambre

Addressrango establecido en10.100.100.1/24 - Clave pública de WireGuard

YrXqKGpYLVx829MCcVcb78QFDWIeeWfOyFHmdmZAlF0=

Suponiendo que el servidor está en funcionamiento, configuremos el par de WireGuard en RouterOS.

MikroTik como compañero de WireGuard

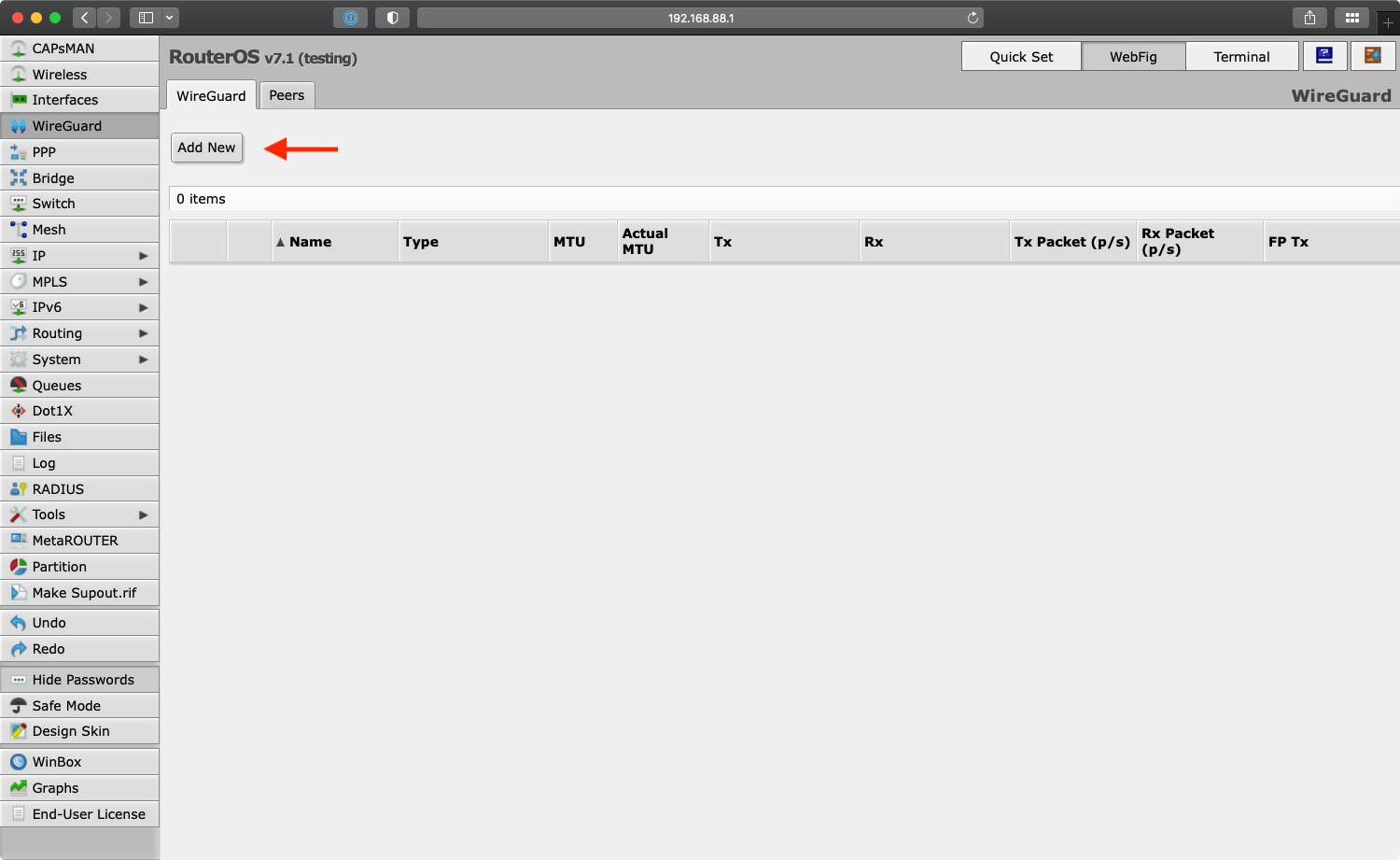

En el menú «WireGuard», primero creamos una nueva interfaz de red WireGuard que define este par de MikroTik para el resto de la red:

Crear nueva interfaz WireGuard

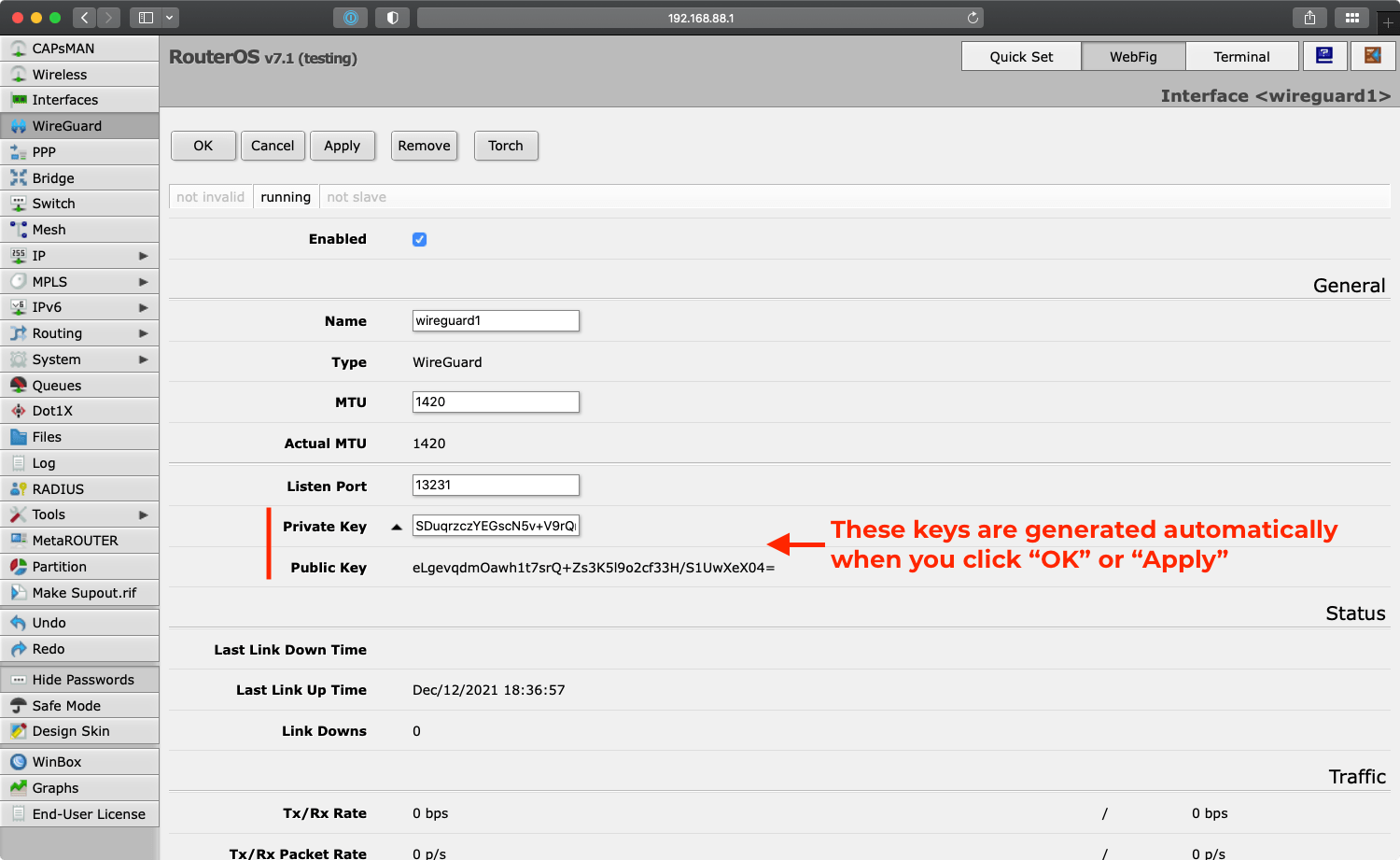

Después de hacer clic en «Aceptar» o «Aplicar», genera las claves públicas y privadas que se requieren para agregar este par a la red. Anote la clave pública eLgevqdmOawh1t7srQ+Zs3K5l9o2cf33H/S1UwXeX04= ya que se necesitará más adelante para agregar el enrutador al servidor de puerta de enlace.

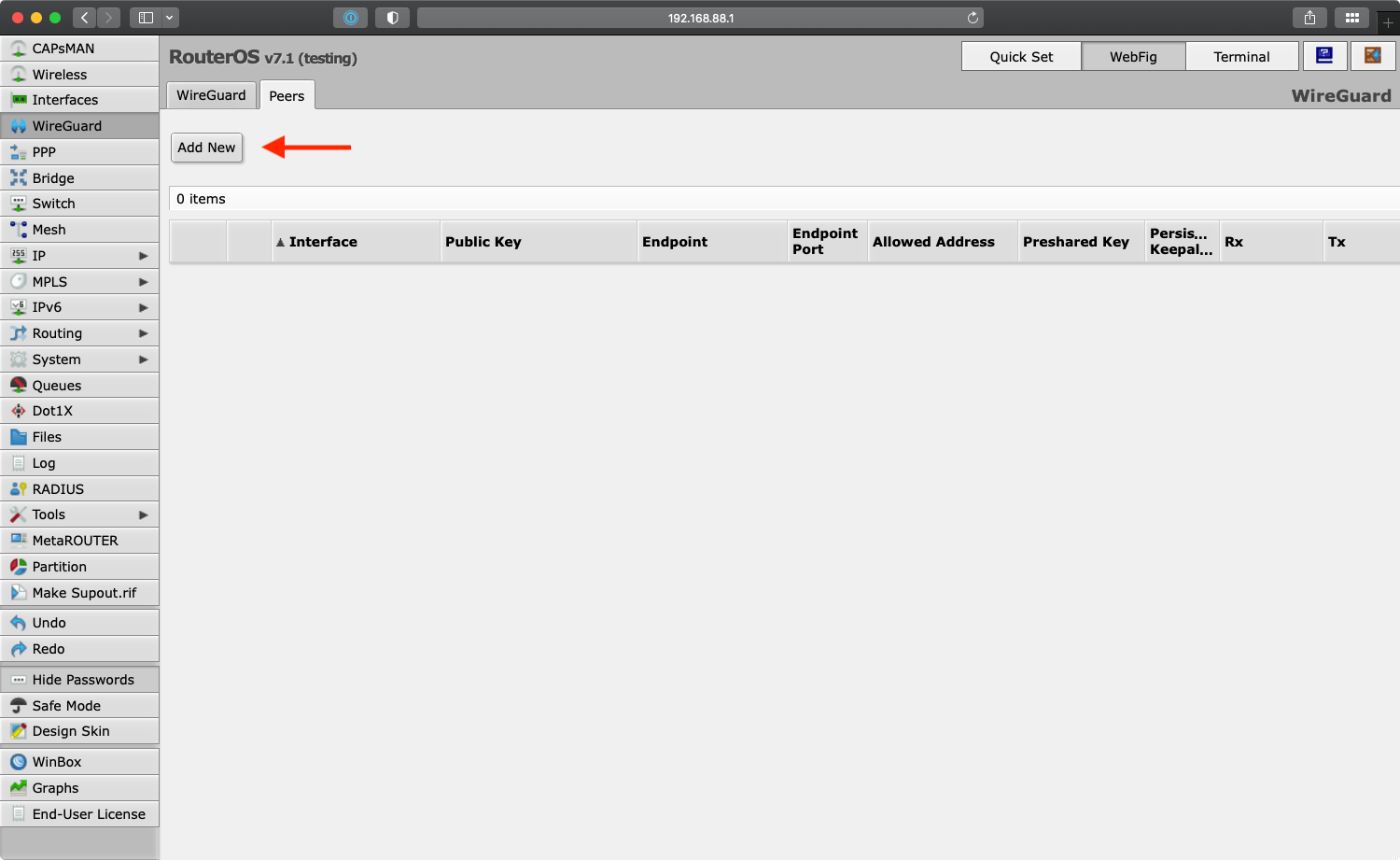

Definir conexión de pares de puerta de enlace

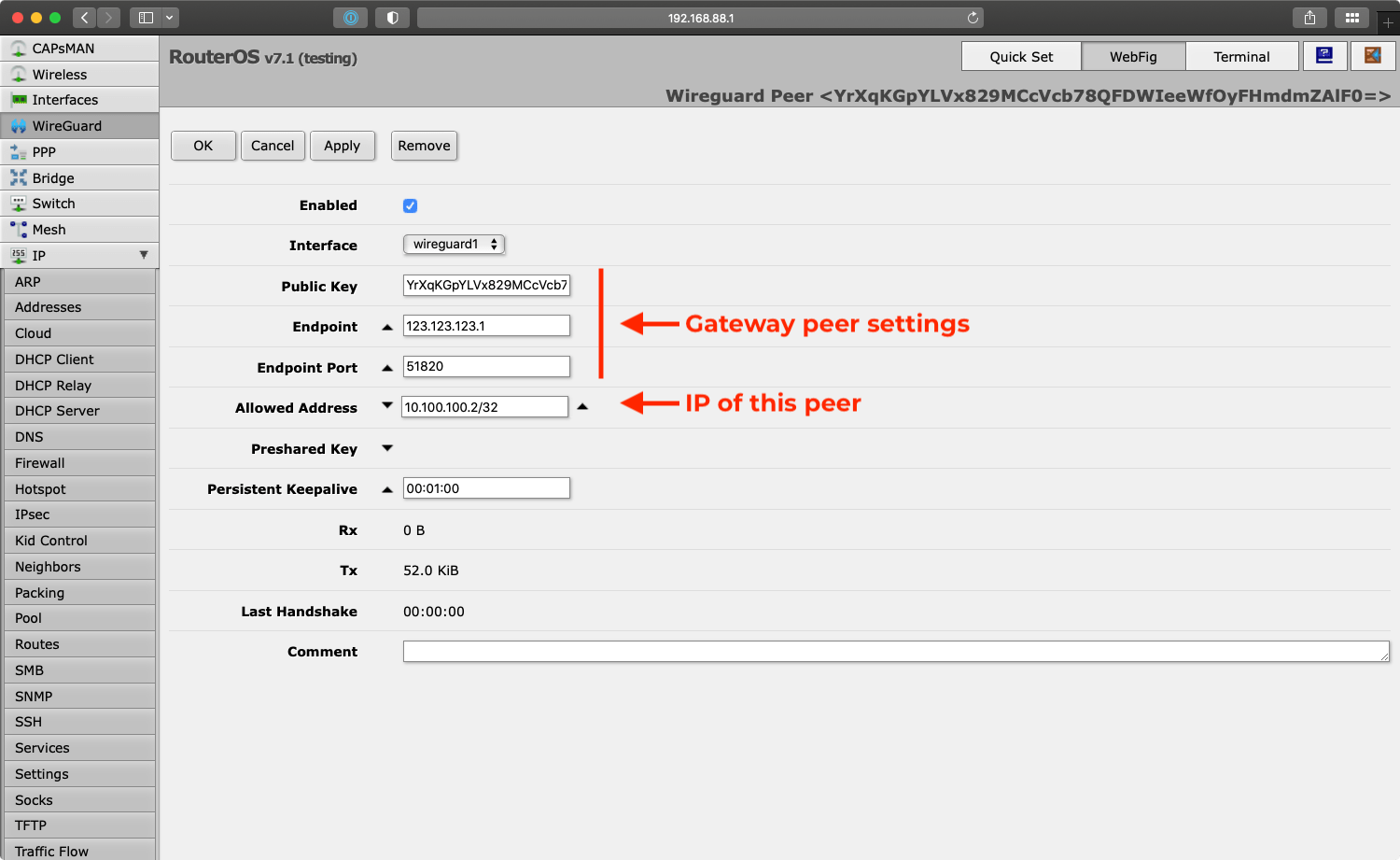

En la pestaña «Compañeros», agregue los detalles de la conexión al servidor de la puerta de enlace:

La clave pública, el punto final y el puerto del punto final son todos los valores de nuestro servidor de puerta de enlace descritos anteriormente. El único valor único es la «Dirección permitida» que asignamos a 10.100.100.2/32.

Opcionalmente, configure el «Keep Alive persistente» para garantizar que mantenga la información de conexión actualizada con la puerta de enlace cuando cambie la IP asignada por el ISP.

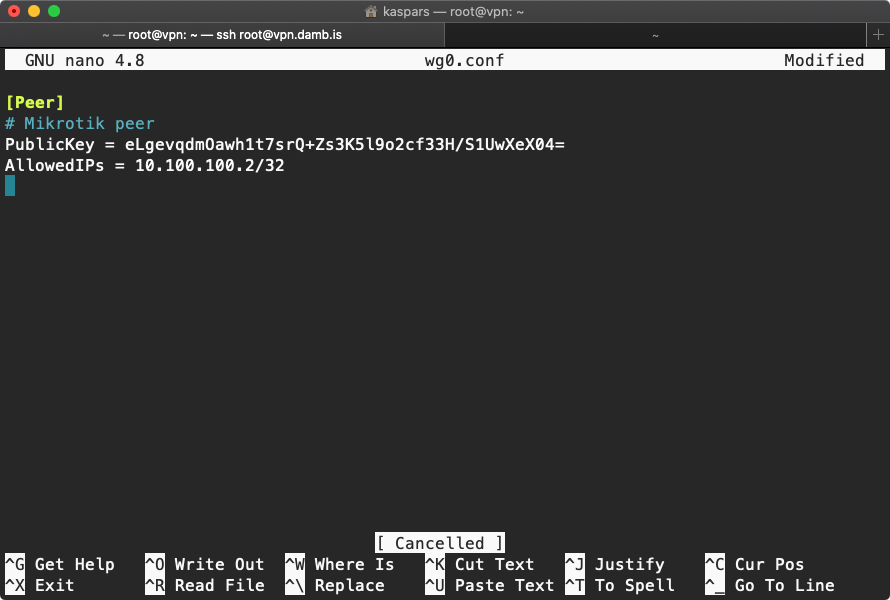

Agregue MikroTik Peer a la configuración de la puerta de enlace

Necesitamos que el servidor de puerta de enlace sea consciente del par recién creado, por lo que actualizamos su configuración para incluir el nuevo par:

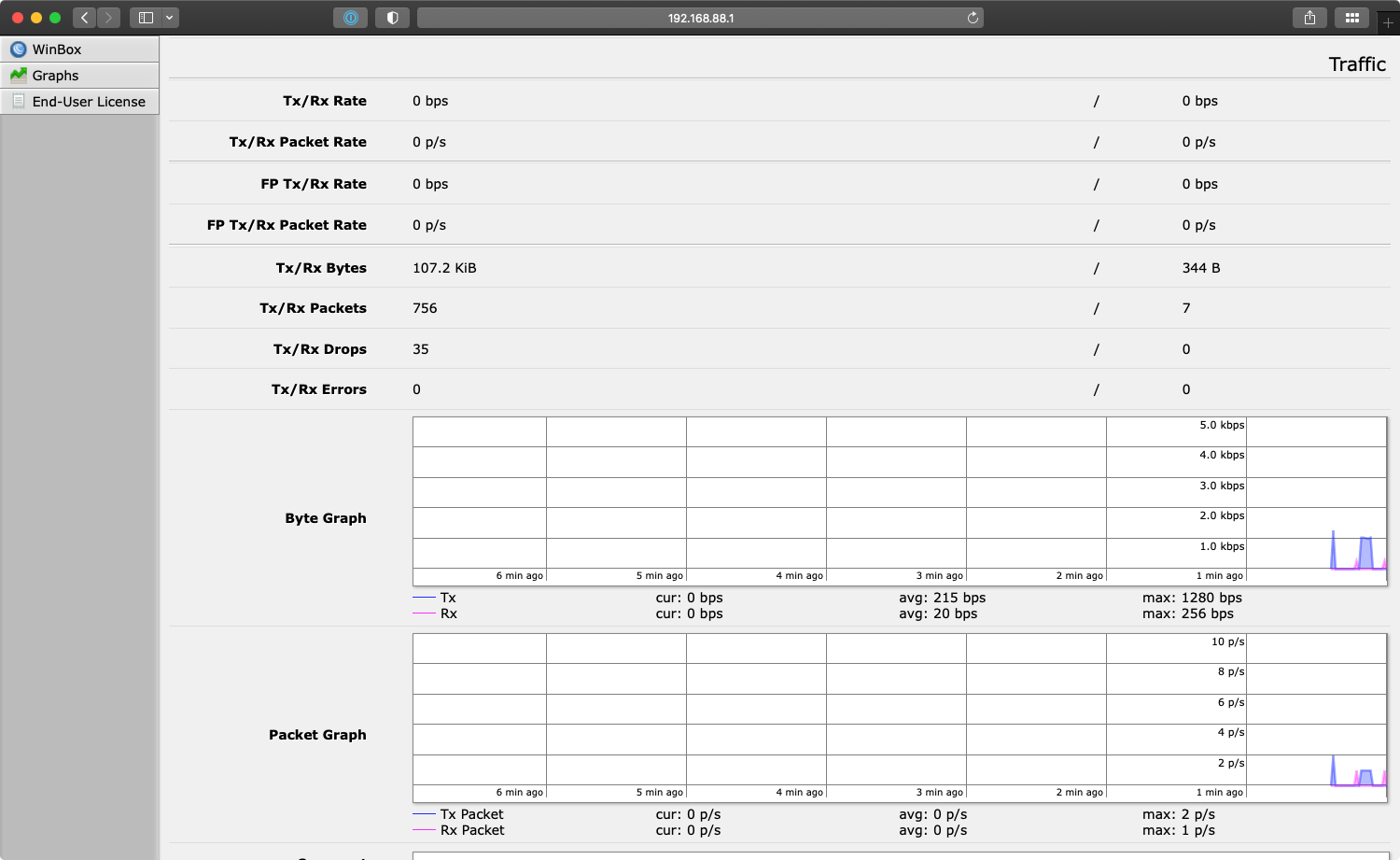

Después de reiniciar la interfaz WireGuard en el servidor de la puerta de enlace, el monitor de tráfico de MikroTik para la interfaz WireGuard debería comenzar a mostrar el flujo de datos de conexión y mantenimiento activo:

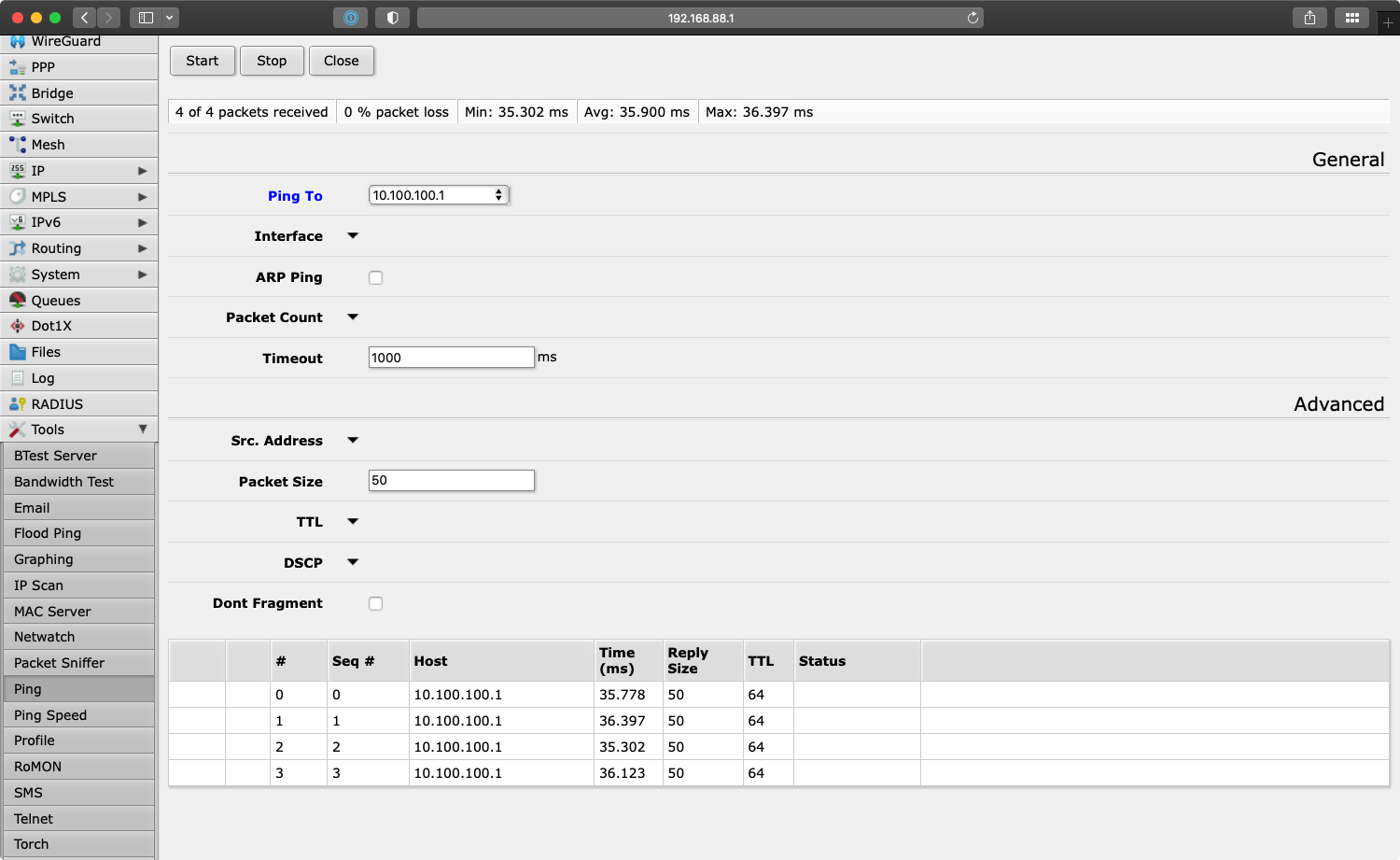

En este punto, el enrutador MikroTik debería poder hacer ping a la red WireGuard:

Sin embargo, no se ha configurado nada sobre cómo se puede acceder a la interfaz recién creada desde el exterior o el interior de la red MikroTik.

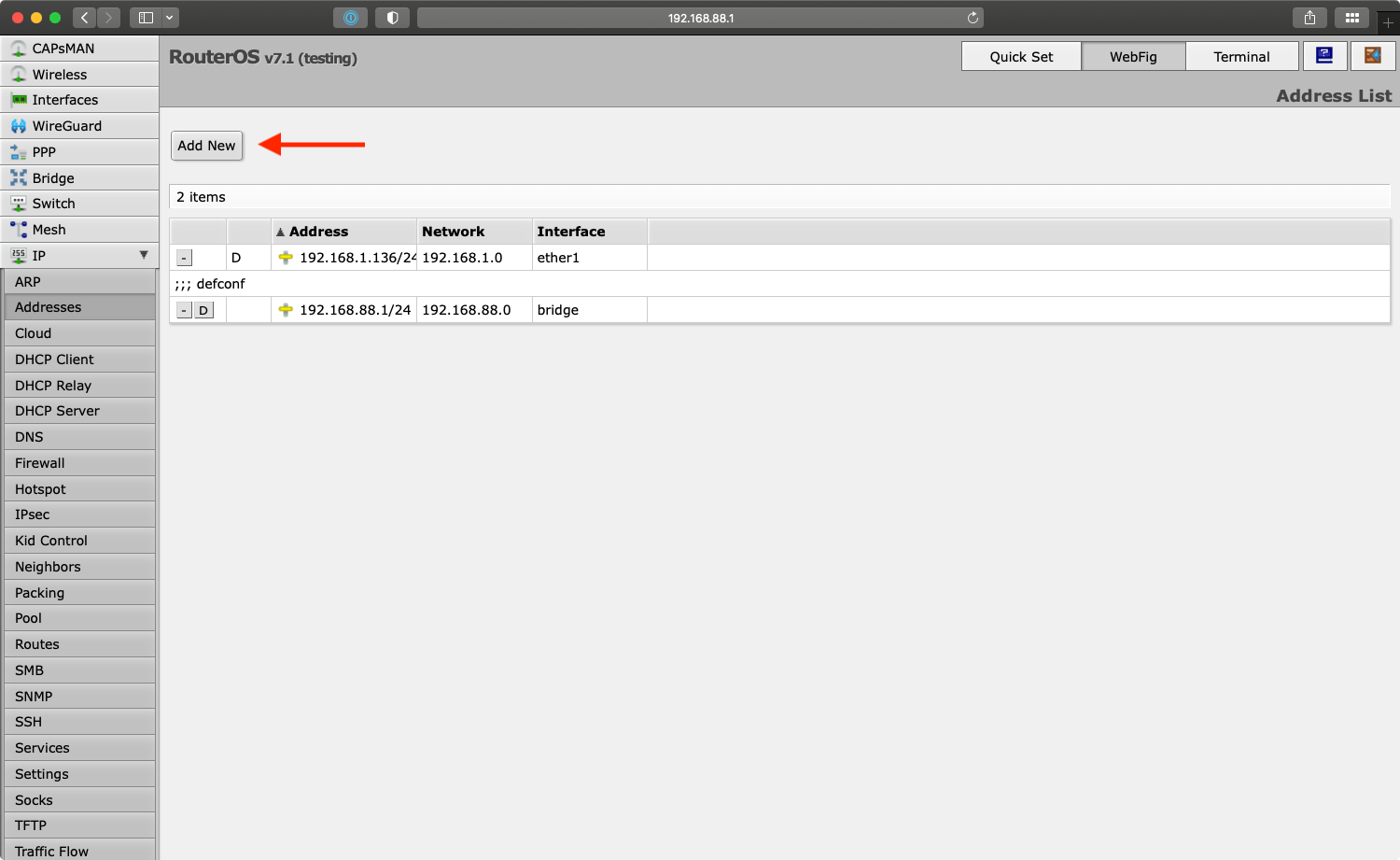

Para hacer que la red WireGuard sea accesible desde el local 192.168.88.0/24 red, primero debemos definir su rango de direcciones e información de enrutamiento.

Definir rutas e IP de pares de WireGuard

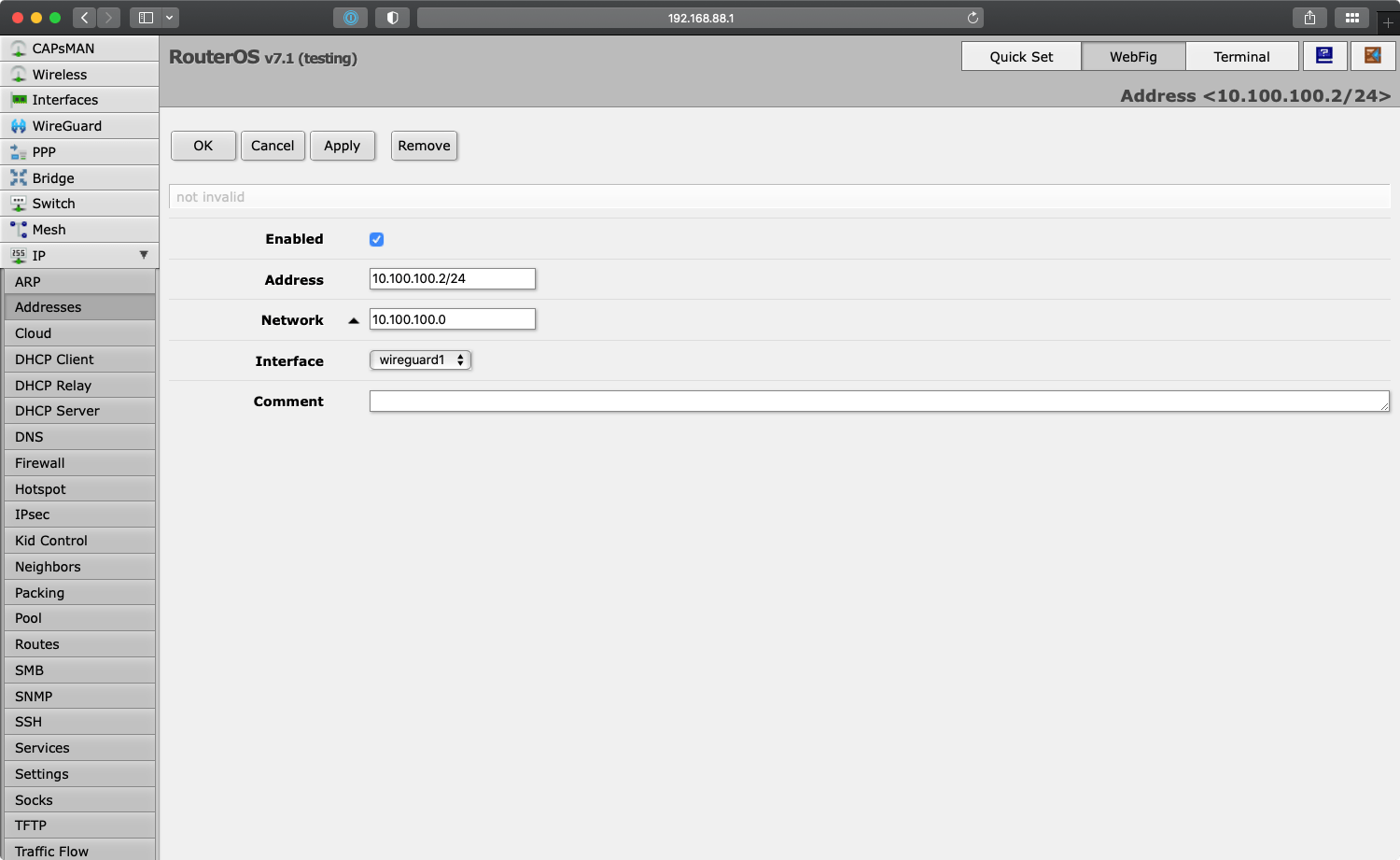

Para que el enrutador conozca su nueva dirección IP en la red WireGuard, vaya a «IP > Direcciones» y agregue la dirección 10.100.100.2/24:

10.100.100.2/24 al enrutador OS.En «Interfaz», seleccione la interfaz WireGuard recién creada.

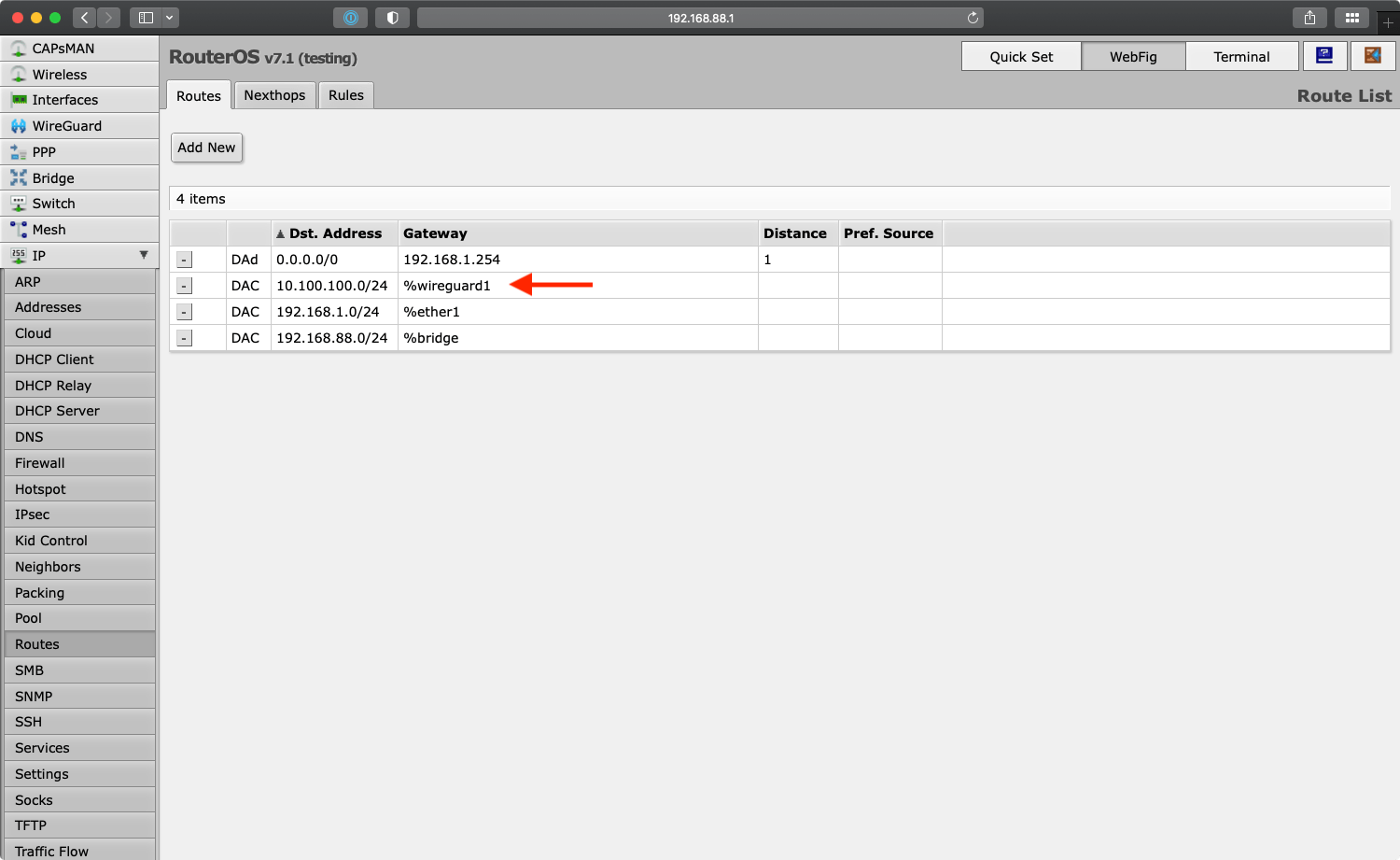

Observe cómo esto aprovisionó automáticamente una nueva ruta de red para 10.100.100.0/24 en “IP > Rutas”:

Definición de reglas de cortafuegos de red WireGuard

Finalmente, debe agregar las reglas de firewall para que coincidan con la configuración deseada y las restricciones de acceso. Ver la página de documentación de RouterOS para algunos ejemplos.